███████╗░██████╗░█████╗░░█████╗░██████╗░███████╗

██╔════╝██╔════╝██╔══██╗██╔══██╗██╔══██╗██╔════╝

█████╗░░╚█████╗░██║░░╚═╝███████║██████╔╝█████╗░░

██╔══╝░░░╚═══██╗██║░░██╗██╔══██║██╔═══╝░██╔══╝░░

███████╗██████╔╝╚█████╔╝██║░░██║██║░░░░░███████╗

╚══════╝╚═════╝░░╚════╝░╚═╝░░╚═╝╚═╝░░░░░╚══════╝

OS -- Windows

Difficult -- Easy

https://vulnlab.com

https://myhack.techNMAP

PORT STATE SERVICE REASON

3389/tcp open ms-wbt-server syn-ack ttl 127PORT 3389/TCP

Interesante, el único puerto disponible es el 3389.

Utilizamos ese mismo puerto que tenemos disponible y bien conocido como “escritorio remoto”.

En mi caso uso el xfreerdp desde el Arch Linux.

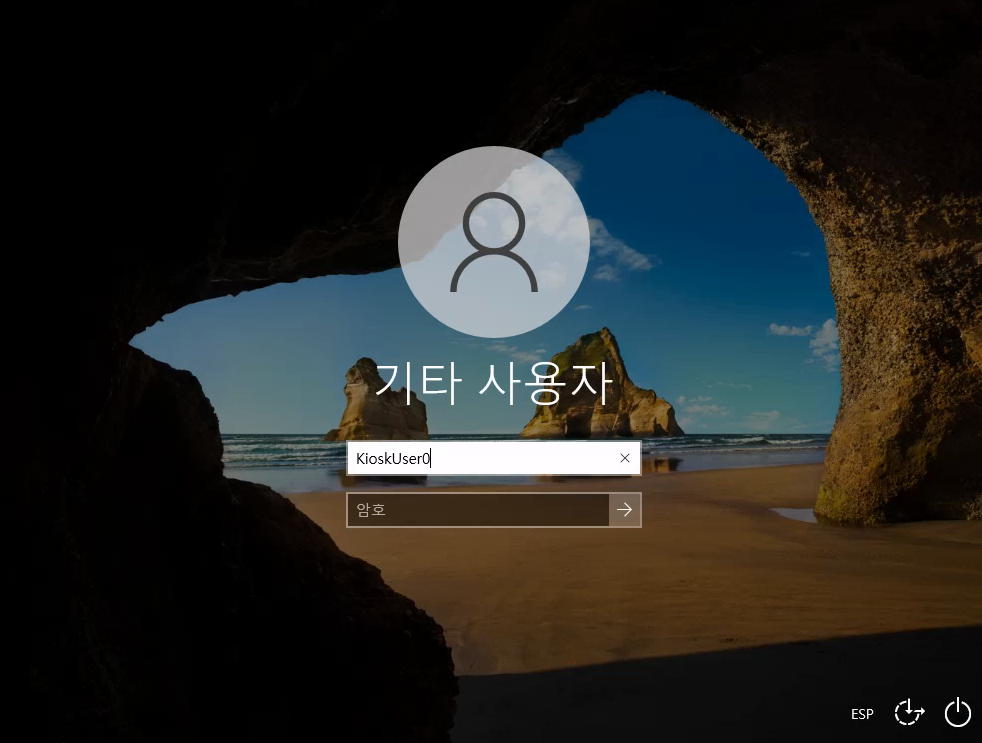

xfreerdp /v: < IP > -sec-nlaNi bien logueamos nos encontramos con la siguiente pantalla:

Al parecer el user login es KioskUser0 sin contraseña.

Login como KioskUser0

Esto va a ser una aventura.. al parecer es “Coreano”. Probamos entrando con el user que nos decía:

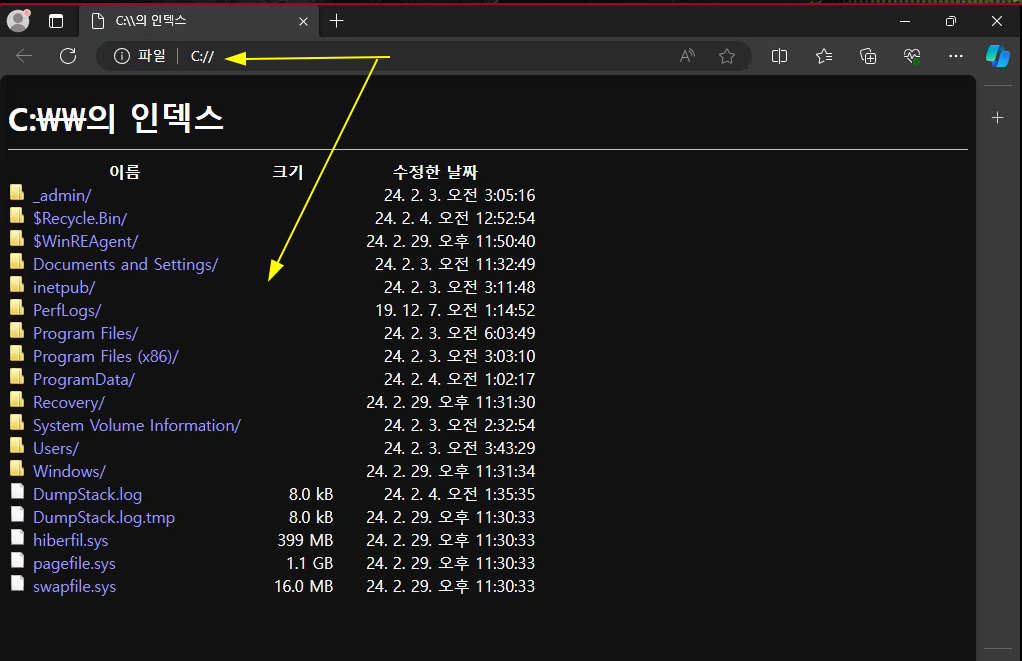

Ok estamos bastante limitados en un principio, no puedo hacer mucho y considerando el nombre de la machine, ‘escape’ tiene sentido.. luego de jugar un rato por el entorno y ver que si hago un (alt+tab) estamos corriendo una instancia de Edge en Privado, procedo a abrir Microsoft Edge a ver si desde ahí nos permite acceder al sistema de archivos. Y efectivamente así es..

Dentro de la carpeta que llama la atención _admin/, vemos lo siguiente:

ProfileName -> admin

Username -> 127.0.0.1

Password -> <???>Al parecer es la configuración del Remote Desktop Plus, algun tipo de configuración para el perfil de admin, y la cual la password se encuentra encriptada.

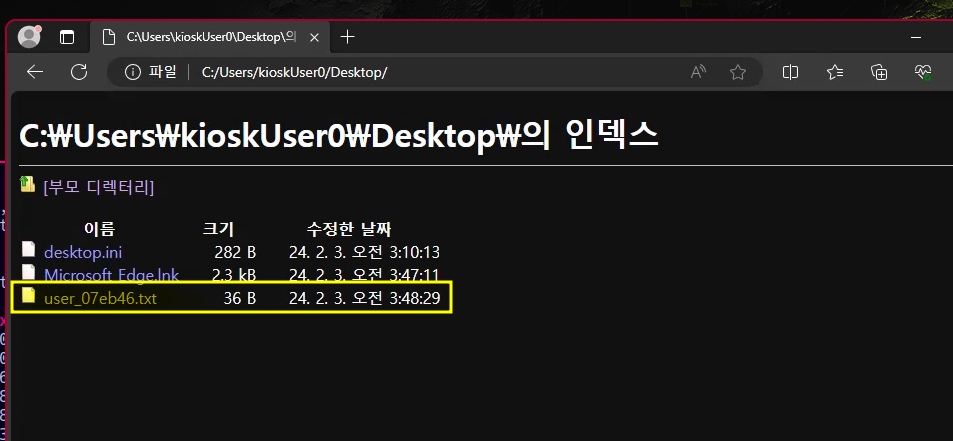

Si seguimos investigando un poco el entorno del usuario Kiosk podemos encontrarnos con la flag.

Obteniendo la USER FLAG

Si me dirijo al Desktop del usuario KioskUser0 que es con quien logueamos, obtenemos la flag.

ROOT

Luego de un rato de interactuar con todo lo que podía, y ver que estoy prácticamente bloqueado en casi todo lo que quiero hacer, me decanto por pensar que lo único que estoy pudiendo ejecutar es el Microsoft Edge.. por ende quizás si trato de modificar el nombre del intérprete de comandos como “cmd.exe” o “powershell.exe” al nombre del navegador, es muy probable que me lo deje ejecutar ya que parece ser que es lo unico que esta permitido.

En la barra de direcciones del navegador me dirijo directamente al path donde esta el cmd.exe y procedo a descargarlo a la unica carpeta accesible \Downloads\:

C:\Windows\system32\cmd.exe

Lo reemplazo y le pongo “msdege“, automáticamente veo como el icono se convierte en el del navegador.

Si le doy doble click, nos abre el cmd.exe.

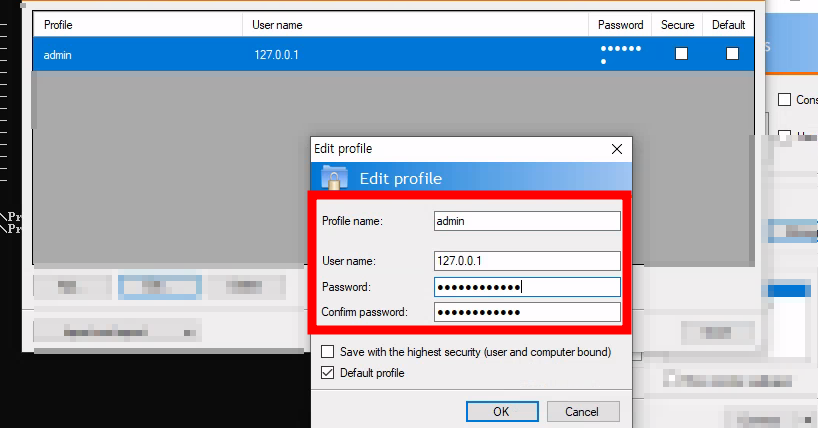

Ahora que tenemos un interprete de comandos vamos a intentar revelar ese password que encontramos anteriormente.

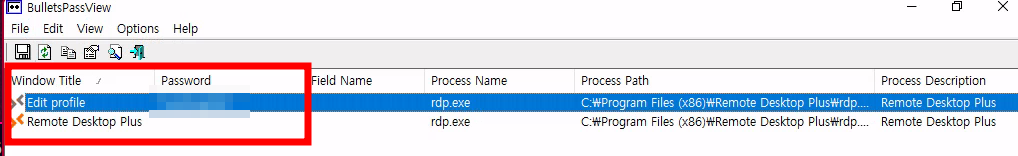

Descargo el BulletPassView

Usando el BPV vamos a revelar la contraseña sin necesidad de buscar un método para crackearlo.

Importamos el archivo profile al Remote Desktop Plus ubicado en

"C:\Program Files (x86)\Remote Desktop Plus>"

Y luego importamos el archivo profile.xml.

A su vez ejecutamos el BulletPassView y nuestro password será revelado, por cuestiones dinamicas y de que lo intenten ustedes, esta censurado:

RUNAS like admin

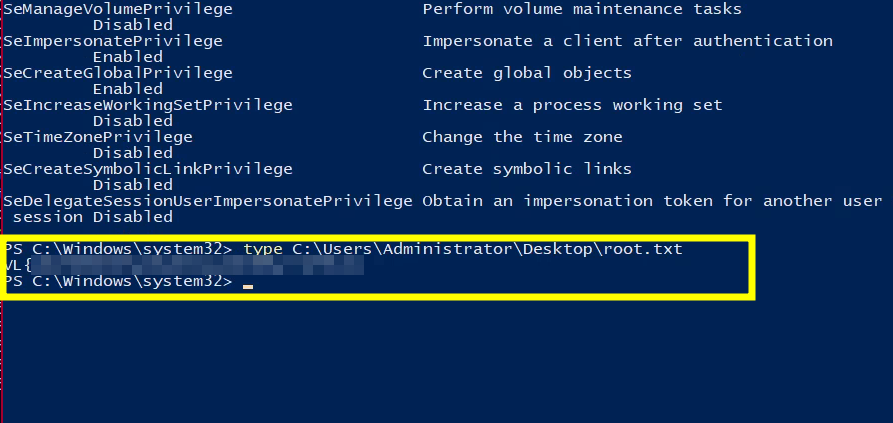

Ahora podemos correr el comando runas desde la powershell misma y poder generar otra powershell pero esta vez como el user ADMIN:

runas /user:admin powershell.exe

Verificando con whoami /all vemos todo los privilegios que tenemos, los cuales somos administradores localmente. Abrimos una nueva powershell.exe esta vez con privilegios elevados:

start-process powershell.exe -Verb runas

Muchas gracias por leer!

Muchas gracias por tu tiempo de lectura.

<shkz>